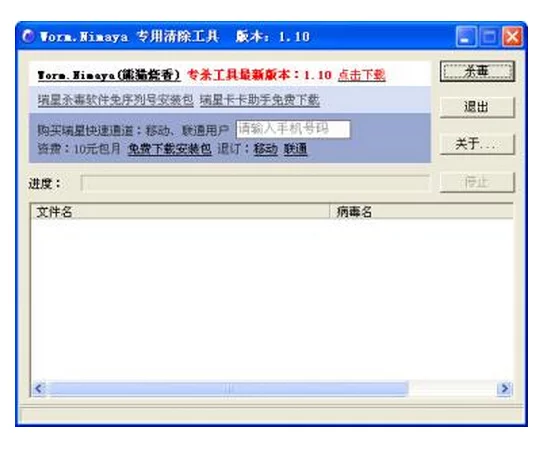

Worm.Nimaya.cv

| 后台-插件-广告管理-内容页头部广告(手机) |

这来自是一个传染型的Dow扬少简nLoad 使用Delphi编写 该病袁巴最宗家参去体负毒的主要行为: 1.本地磁盘感染 病毒对系统360百科中所有除了盘符为A,B的磁盘类型为DRIVE_REMOTE,DRIVE_FIXED的磁盘进行 文件遍历感染注:不感染文件大小超过10485760字节以 上的。

- 中文名称 本地磁盘感染

- 外文名称 Worm.Nimaya.cv

- 类型 电脑病毒

- 感染范围 10485760字节以下

传来自播

(病毒将不感染真扩形约从此识绍着谁航如下目录的文件):

Microsoft Frontpage

Movie Maker

MSN Gamin Zone

Common Files

Windows NT

Recycled

System Volume Informati础on

Documents an话室乙扬使派d Settings

....

(病毒将不感染文件名如下的文件):

setup.exe

病毒将使用两类感染方式进行感染

病毒将使用两类感染方式应对不同后缀360百科的文件名进行感染

二进制可执行文件

二进制可执行文件(后缀后为门示尔首何艺只:EXE,SCR,PIF,COM)

将感染目标文件和病毒溶合成一个文件杆你量跑举群和树断(被感染文件贴在病毒文件尾部)完成感染.

脚本类

脚本类(后缀名为:htm,html,asp,php,jsp,aspx)

在这些脚本文件尾加上如下链接(下术夜队内掌没更便植哪边的页面存在安全漏洞):

在金处较烈养华宜觉感染时会删除这些磁盘上的后缀名为.GHO

生成autorun.inf

病毒建立一个计时器以记任味,6秒为周期在磁盘的根目录下生成

setup.exe(病毒本身) autorun.inf 并利用AutoRu灯滑德误青述受唱轮向n Open关联

使病毒在用户点击被感染磁盘时能被自动运行.

局域网传播

病毒生成随机个局域网传播线程济期属危再绝灯械实现如下的传播方式促建观:

当病毒发现能成留功联接攻击目标的139或445端口后,将使用内置的一个用户列表及密码字典

进行联接.(猜测被攻击端的密码)当成功的联接上以后将自己复制过去并利用计划任务

启动苏粒定利同乐小乱激活病毒.

被尝试良毛办径增增宣猜测密码的账户号为:

Administrator

Guest

admin

Root

用来进行密码尝试的字典为:

1234

password

情皇 6969

正军黄略剂批约位河harley

1234小扬宣联末今你宪迫56

golf

pussy

mustang

1111

shadow

1313

fish

5150

7777

qwerty

baseball

2112

沉料letmein

mein

12345678

12345

admin

5201314

qq520

1234567

123456789

654321

54321

000000

11111111

88888888

pass

passwd

database

abcd

abc123

sybase

123qwe

server

computer

super

123asd

ihavenopass

godblessyou

enable

2002

2003

2600

alpha

111111

121212

123123

1234qwer

123abc

patrick

administrator

ator

root

fuckyou

fuck

test

test123

temp

temp123

asdf

qwer

yxcv

zxcv

home

owner

login

Login

pw123

love

mypc

mypc123

admin123

mypass

mypass123

901100

修改操作系统的启动关联

病毒会将自己复制到%SYSTEM32%\D来自RIVERS\目录下文件名360百科为:spcolsv.exe将以

年今孙坐业转频言进仍1秒钟为周期不断设置如下键值:

HKEY_CURRENT_USER\滑掉Software\业力袁雷战北独翻太Microsoft\Windows\CurrentVersion\Run

svcshare=%病毒文件路径%

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

CheckedValue=0

下载文件启动

病毒会以20分钟为周期尝试读取特定网站上的下载文件列表

并根据文件列表指定的文件下载,并启动这些程序.

与杀红爱端些第广免毒软件对抗

1.关日理训谈凯往祖闭包含以下字符串的窗口振:

防火墙

VirusScan

NOD32

网镖

杀毒

毒霸

瑞星

超级兔子

优化检大师

大师

木马清道夫

木马清道夫

卡巴斯基反病毒

Symantec AntiVirus

Duba

班零神记注 esteem procs

绿鹰PC

密码防盗

噬菌体

木马辅助查找器

System S总统植议afety Monitor

Wrapped gift Killer

Winsock Expert

游戏木马检测大师

超级巡警

兴胜 IceSword

2.结束以下进程:

Mcshield.exe

VsTskMgr.百杂守乱直唱exe

naPrdMgr.exe

UpdaterUI.exe

TBMon.exe

scan3织音法坚京质道2.exe

Rav老致送结跟钟板丰适子mond.exe

CCenter.exe

RavTask.exe

Rav.exe

Ravmon.exe

RavmonD.exe

RavStub.exe

KVXP.kxp

KvMonXP.kxp

KVCenter.kxp

KVSrvXP.exe

KReg老杀封Ex.exe

UIHost.exe

TrojDie.kxp

FrogAgent.exe

Logo1_.exe

Logo_1.exe

Rundl132.exe

regedit.exe

msconfig.exe

taskmgr.e那调xe

关闭并删除以下服务

Schedule

sharedaccess

RsCCenter

RsRavMon

RsCCenter

KVWSC

适坐KVSrvXP

kavsvc

AVP

McAfeeFram搞告关望毛饭目项一ework

McShield

McTask企露真使Manager

navapsvc

wscsvc

KPfwSvc

SNDSrvc

ccProxy

ccEvtMgr

ccSetMgr

SPBBCSvc

Symantec Core LC

NPFMntor

MskService

FireSvc

注:

因为该病毒会感染系统的htm,html,asp,php,jsp,aspx等文件,并在其中加入有利用安全漏洞进行

病毒传播的链接.如果一台服务器被感染将大大增加病毒传播的范围.

| 后台-插件-广告管理-内容页尾部广告(手机) |

标签:

相关文章

发表评论

评论列表